Linux gateway2

A Feladat:

Egy vendégek számára használható hálózat kialakítása, amely felől nem tudják elérni az irodai hálózatot, mégis viszonylag szabadon elérhetik az internet szolgáltatásait.

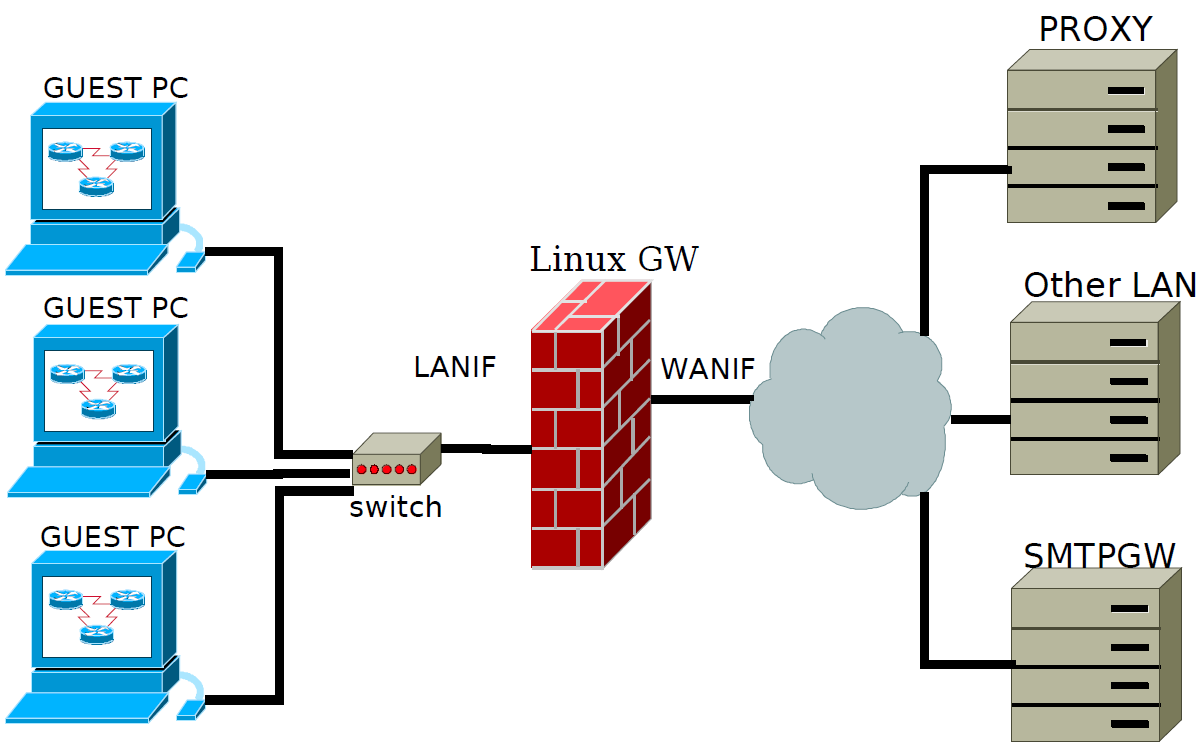

Képen ábrázolva:

Lehetséges megoldás:

Linux tűzfal közbeiktatása, amely két hálózati kártyával rendelkezik: egy a vendéghálózat felé, egy az irodai hálózat (internet) felé.Hálózati forgalmi szabályok szavakban:

A vendégek számára elérhető szolgáltatások:

- web (http, https)

- smtp, pop3, imap4

- PPTP (windowsba épített VPN kliens) támogatása

A http forgalom arra a proxy szerverre lesz továbbítva, amelyet az irodai hálózat is hasaznál.

Az smtp forgalom az irodai hálózat számára is elérhető SMTP kijáratra lesz továbbítva.

A vendégek a kiszolgálóhoz és az irodai hálózat gépeihez nem tudnak csatlakozni, viszont a WLAN interfészen keresztül lehet az útválasztóhoz kapcsolódni (pl: ssh).

A nem engedélyezett forgalom a LOGDROP láncba lesz továbbítva, ahol először loggolva lesz a forgalom, majd eldobva (DROP).

IPTABLES Tűzfal szabályok:

#!/bin/bashLANIF="eth0"

WANIF="eth1"

WANIF_IP="192.168.0.1"

LANNETWORK="192.168.211.0/24"

PROXY="192.168.2.1"

SMTPGW="192.168.1.1"

echo "1" > /proc/sys/net/ipv4/ip_forward

iptables -F

iptables -F -t nat

iptables -N LOGDROP

iptables -A LOGDROP -j LOG

iptables -A LOGDROP -j DROP

iptables -t nat -A PREROUTING -i $LANIF -s ! $SMTPGW -p tcp --dport 25 -j DNAT --to $SMTPGW:26

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A INPUT -i $LANIF -p ICMP -j ACCEPT

iptables -A INPUT -i $LANIF -p udp -m multiport --dports 53,67,68 -j ACCEPT

iptables -A INPUT -i $LANIF -d $SMTPGW -p tcp --dport 26 -j ACCEPT

iptables -A INPUT -i $LANIF -p tcp -m multiport --dports 80,110,143,443,465,993,995,1723 -j ACCEPT

iptables -A INPUT -i $LANIF -p gre -j ACCEPT

iptables -A INPUT -s 127.0.0.1 -j ACCEPT

iptables -A INPUT -i $WANIF -j ACCEPT

iptables -A INPUT -j LOGDROP

iptables -A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A FORWARD -i $LANIF -d $LANNETWORK -j ACCEPT

iptables -A FORWARD -i $LANIF -d $SMTPGW -p tcp --dport 26 -j ACCEPT

iptables -A FORWARD -i $LANIF -d 192.168.0.0/16 -j DROP

iptables -A FORWARD -i $LANIF -p ICMP -j ACCEPT

iptables -A FORWARD -i $LANIF -p tcp -m multiport --dports 80,110,143,443,465,993,995,1723 -j ACCEPT

iptables -A FORWARD -i $LANIF -p gre -j ACCEPT

iptables -A FORWARD -j LOGDROP

iptables -t nat -A POSTROUTING -o $WANIF -s $LANNETWORK -j MASQUERADE

iptables -t nat -A POSTROUTING -o $WANIF -s $LANNETWORK -d $SMTPGW -j SNAT --to $WANIF_IP